-

[CTF-D] 플래그를 찾아라![+] Security [+]/CTF-D 2020. 7. 16. 01:30

담백한 제목의 문제다.

오탈자 정정 pid 오타라니.

본의아니게 힌트를 얻었다. pid는 Process ID! 리눅스에서 사용되는 용어다.

리눅스를 사용하게 될 듯 하다.

여튼 파일을 받아보자.

dump1.raw.lzma라는 파일이름이 나온다.

아마 확장자가 두개 겹쳐진게 아닐까 싶다.

lzma라니 첨 보는 확장자지만, 찾아보았더니

압축파일 이라고 한다.

여튼 풀어보자.

RAW 파일이란!

'색감, 노출등을 연산하는 이미지 프로세싱을 거쳐서 나오는 파일이 JPEG와 같은 파일이고 RAW는 이러한 이미지 프로세싱을 거치기 전의 순수한 데이터'

라고한다.

ㅇㅋ! 이미지 파일이 되기 전 파일이로구나!

저 이미지 파일을 열면 다 해결되겠거니~ 하고

raw viewer online을 입력하여 나온 사이트에

파일을 올렸더니

두둥

raw 확장자를 지원하지 않는 것이 아닌

파일자체에 손상이 있는 듯하다.

파일명이 dump인 것 부터 뭔가 느낌이 쎄 했다.

쉽게 풀릴리가 없지. 리눅스도 안썼고,

으음...

하루종일 고민하며 방법을 생각해봤으나...

내 역량으론 무리였다.

그래서 다른 블로그를 참고하여 방법을 알아냈다.

dupm1.raw 는 메모리 덤프파일이고, 이를 volatility 라고하는 메모리 분석 도구를 이용하여 복구해야한고 한다.

처음 사용해 보았지만 상당히 흥미롭다.

이런식으로 무슨 프로그램을 사용했는지 쫙 나열해준다.

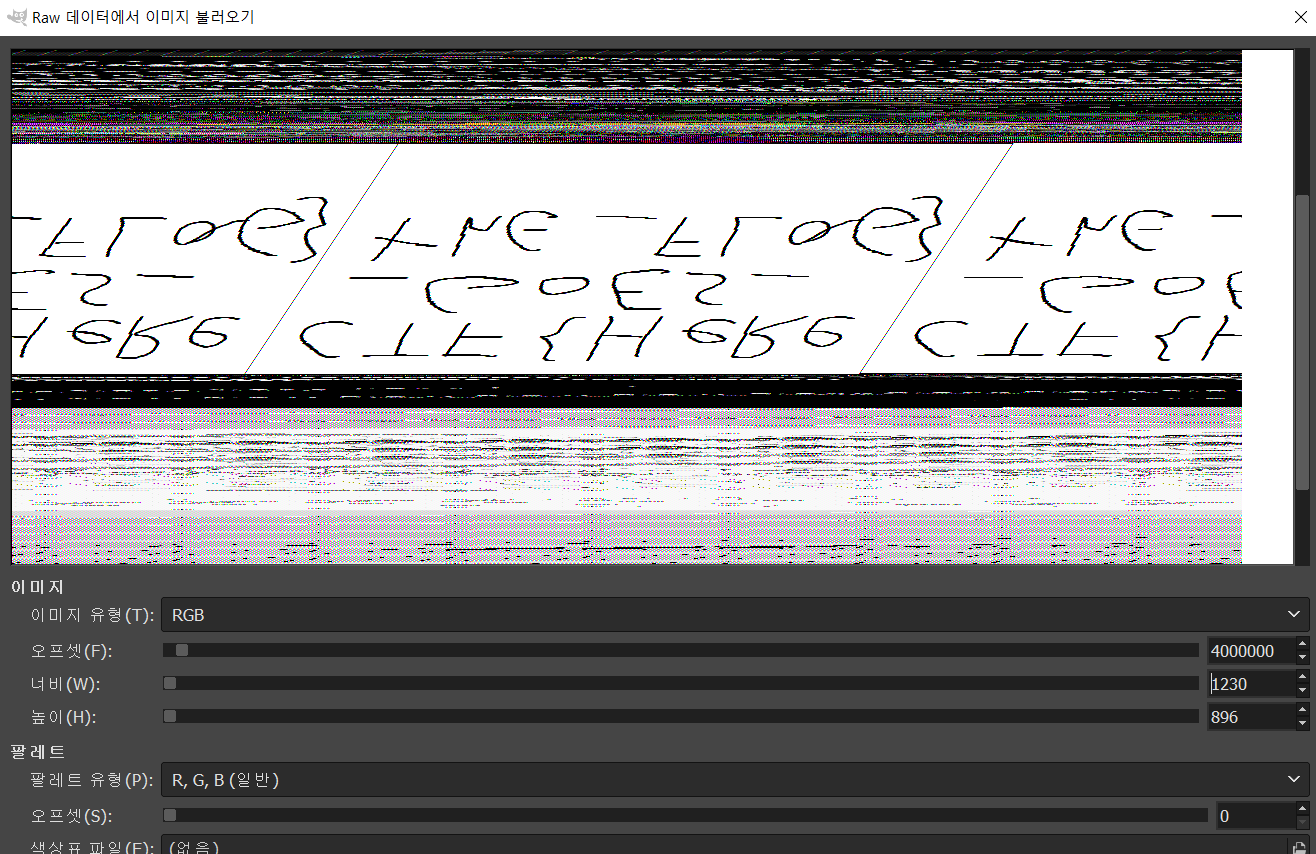

이후 mspaint를 가져와서 gimp 2 에디터로 불러온다.

무언가 보인다.

위의 그림은 CTF글자가 뒤집힌 걸로 보아 상하반전된 그림인듯하다.

우여곡절끝에 플래그를 찾았다.

와.. 이게 포렌식이구나!

'[+] Security [+] > CTF-D' 카테고리의 다른 글

[CTF-D] Find Key(moon) (0) 2020.07.16 [CTF-D] Find Key(butterfly) (0) 2020.07.16 [CTF-D] 우리는 이 파일에 플래그를... (0) 2020.07.14 [CTF-D] 사진 속에서 빨간색이… (0) 2020.07.14 [CTF-D] 저는 플래그를 이 파일에.. (0) 2020.07.14