-

[Lord of SQLInjection] #11 golem[+] Security [+]/Lord of SQLInjection 2020. 5. 3. 20:43

이제 11번째 몬스터! 골렘이다.

이제 뭔가 중간급 몬스터가 나온듯하다. 골렘! 좋아!

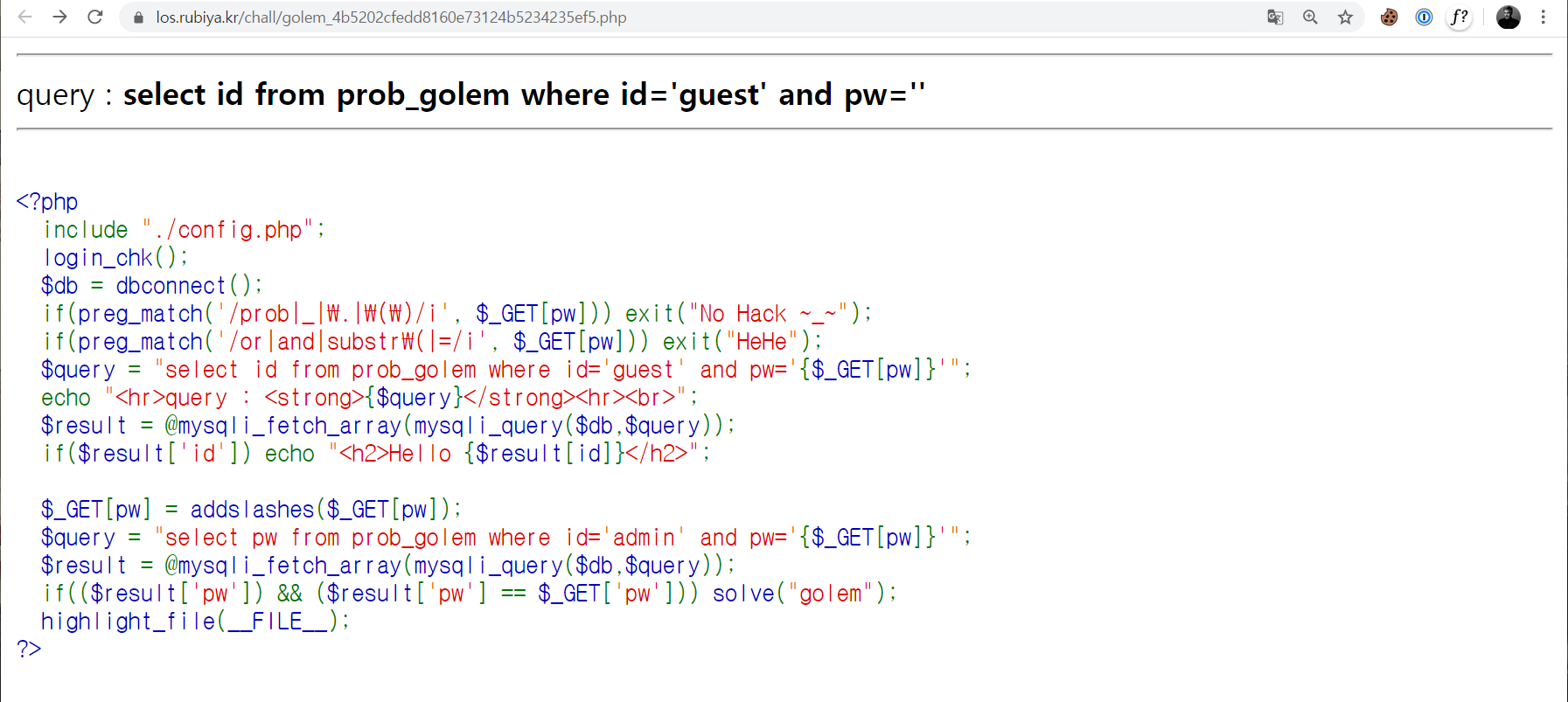

코드를 살펴보면 or and sutstr( = 등이 모두 필터링 되어있고,

최종적으로 요구하는 것은 admin의 비밀번호를 정확히 알아내어 입력하는 것이다.

sql쿼리는 두 부분으로 나뉘어 동작하는데 첫번째는 id=guest로 설정되어있어서, 쿼리를 추가적으로 만들어서 admin의 비밀번호를 알아내야하고,

두번째 쿼리는 addslashes가 추가되어있지만 괜찮다!

첫번째 쿼리에서 admin의 비밀번호를 찾아내면 그만이다!

Blind SQL Injction 문제다.

모두 이전까지 풀었던 문제들의 개념이 반복된다. 하지만 몇가지 추가된 개념이 있다면!

substr우회!

mid 함수를 사용하면 된다! mid함수는 substr함수와 똑같이 동작한다!

그리고

= 우회

in ('admin')을 사용하면 된다!

ad in ('admin') => True (ad 가 'admin'중에 포함되어 있는가를 판별하는 함수!)

자 이제 파이썬 코드를 작성하도록하자!

이전 코드와 조금 다른 점이 있다면 Hello 를 인식하여 비밀번호 길이를 찾는 것이 아닌 Hello 가 없음을 인식하여 찾는다!

= 가 필터링 되어있어서 불가피하게 > 를 사용한 까닭이다!

골램 컷!

'[+] Security [+] > Lord of SQLInjection' 카테고리의 다른 글

[Lord of SQLInjection] #13 bugbear (0) 2020.05.04 [Lord of SQLInjection] #12 darkknight (0) 2020.05.03 [Lord of SQLInjection] #10 skeleton (0) 2020.05.03 [Lord of SQLInjection] #9 vampire (0) 2020.05.03 [Lord of SQLInjection] #8 troll (0) 2020.05.03